Anleitung Azure Authorization Anmeldung¶

Die Verwendung der Azure-Autorisierung mit Autorisierungscode erfordert die Einrichtung einer Azure-App-Registrierung, um dem Reactor-Client die Authentifizierung und den Zugriff auf Ihre Dienste zu ermöglichen. Um die erforderliche App-Registrierung zu erstellen, befolgen Sie diese Schritt-für-Schritt-Anleitung:

Anmeldung beim Azure-Portal¶

Gehen Sie zum Azure-Portal und melden Sie sich mit Ihren Azure-Kontodaten an.

Erstellen einer neuen Azure-App-Registrierung¶

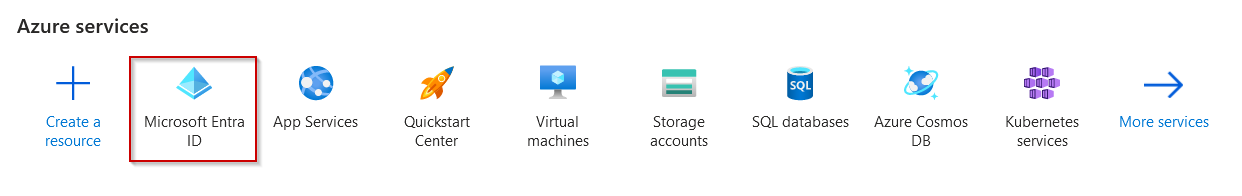

Im Azure-Portal suchen Sie nach 'Azure-Diensten' und klicken Sie auf 'Microsoft Entra ID'.

Konfigurieren der App-Registrierung¶

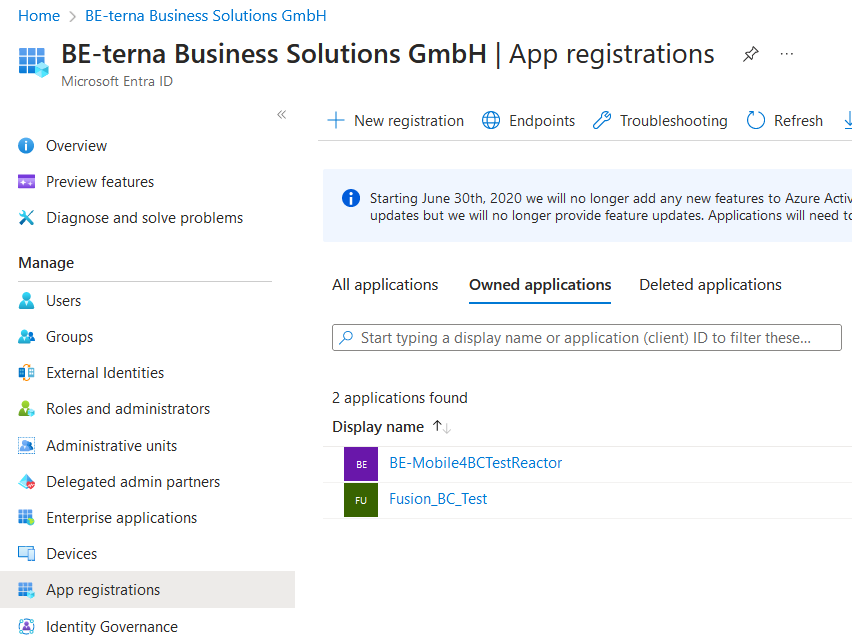

- Klicken Sie im linken Menü auf 'App-Registrierungen'.

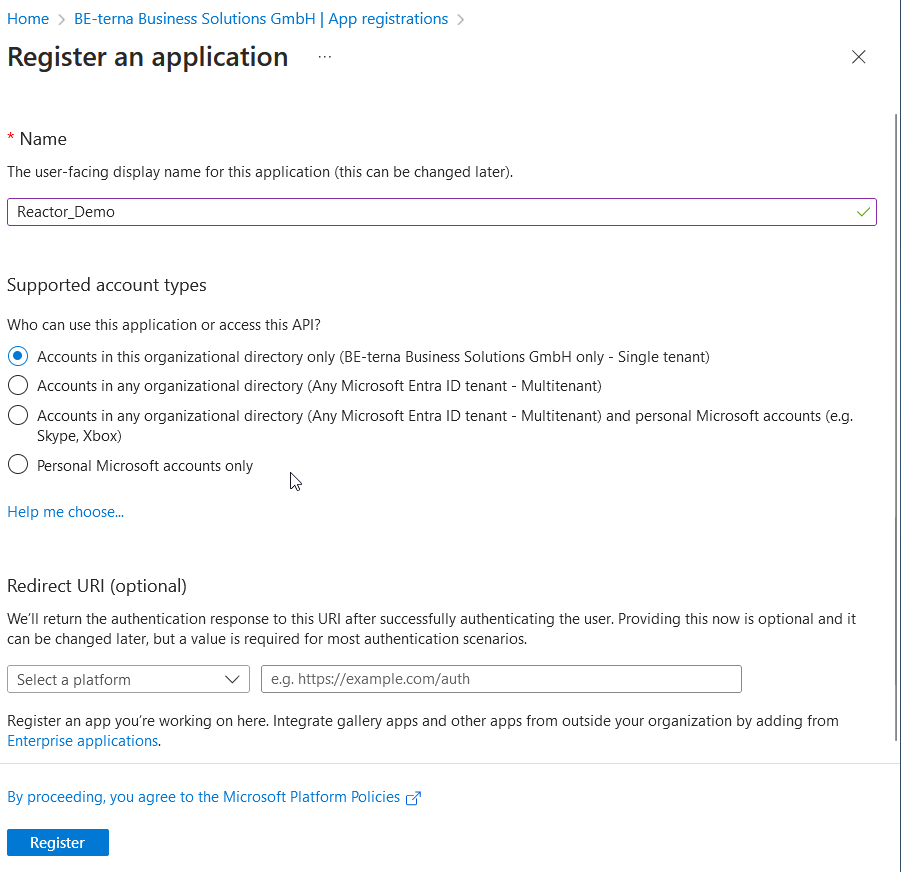

- Wählen Sie 'Neue Registrierung aus'.

Füllen Sie das Registrierungsformular aus, indem Sie Ihrer Anwendung einen aussagekräftigen Namen geben, und klicken Sie auf die Schaltfläche 'Registrieren'.

Konfigurieren der Umleitungs-URI¶

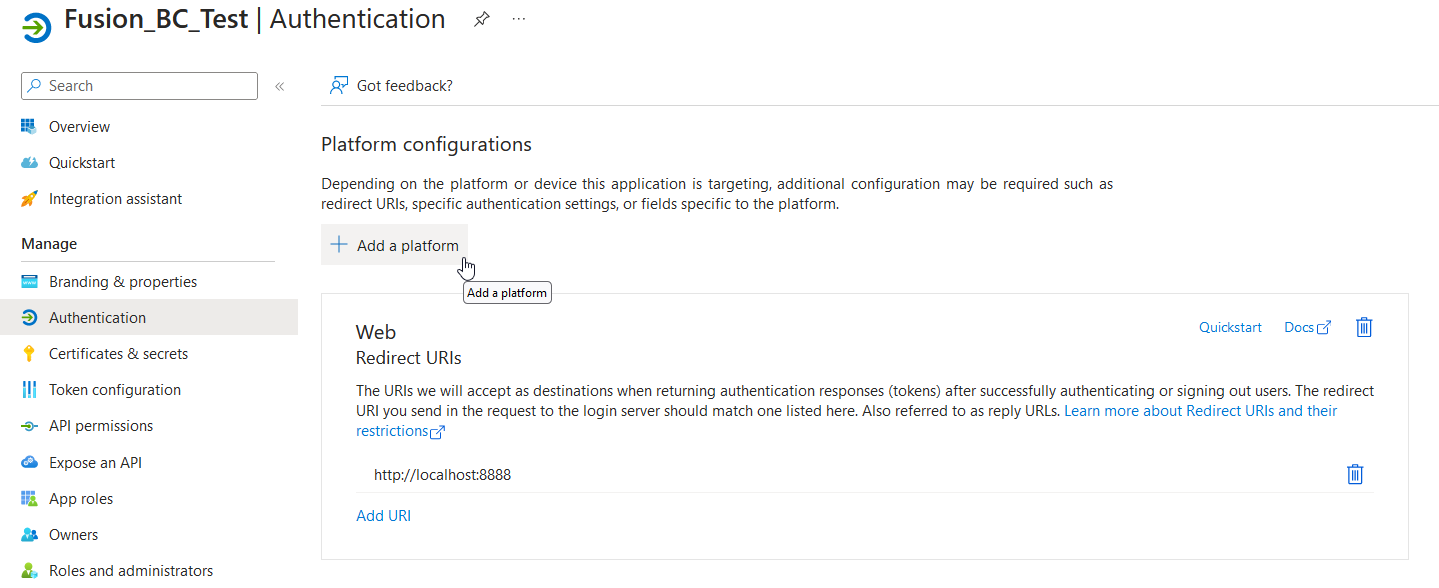

Navigieren Sie zum Abschnitt 'Authentifizierung' in der App-Registrierung.

- Klicken Sie auf 'Plattform hinzufügen'.

- Wählen Sie 'Web'.

- Geben Sie 'http://localhost:8888' für das Feld 'Geben Sie die Umleitungs-URI der Anwendung ein' ein.

- Klicken Sie auf 'Konfigurieren'.

Konfigurieren der API-Berechtigungen¶

Nach der Registrierung navigieren Sie im linken Menü Ihrer App-Registrierung zu 'API-Berechtigungen'.

Sie benötigen zwei Berechtigungen:

'Dynamics 365 Business Central' 'user_impersonation'-Berechtigung¶

- Klicken Sie auf '+ Berechtigung hinzufügen'.

- Wählen Sie 'Microsoft-APIs'.

- Suchen und wählen Sie 'Dynamics 365 Business Central'.

- Wählen Sie 'Delegierte Berechtigungen' und aktivieren Sie das Kontrollkästchen für 'user_impersonation'.

- Klicken Sie auf die Schaltfläche 'Berechtigungen hinzufügen', um die Berechtigung hinzuzufügen.

'Microsoft Graph' API-Berechtigung 'User.Read'¶

- Überprüfen Sie, ob die 'Microsoft Graph' API-Berechtigung 'User.Read' hinzugefügt ist. Wenn nicht, klicken Sie erneut auf '+ Berechtigung hinzufügen'.

- Wählen Sie 'Microsoft-APIs'.

- Suchen Sie nach 'Microsoft Graph' und wählen Sie es aus.

- Wählen Sie 'Delegierte Berechtigungen' und suchen Sie nach 'User.Read'.

- Aktivieren Sie das Kontrollkästchen für 'User.Read'.

- Wenden Sie die Berechtigung an, indem Sie auf die Schaltfläche 'Berechtigungen hinzufügen' klicken.

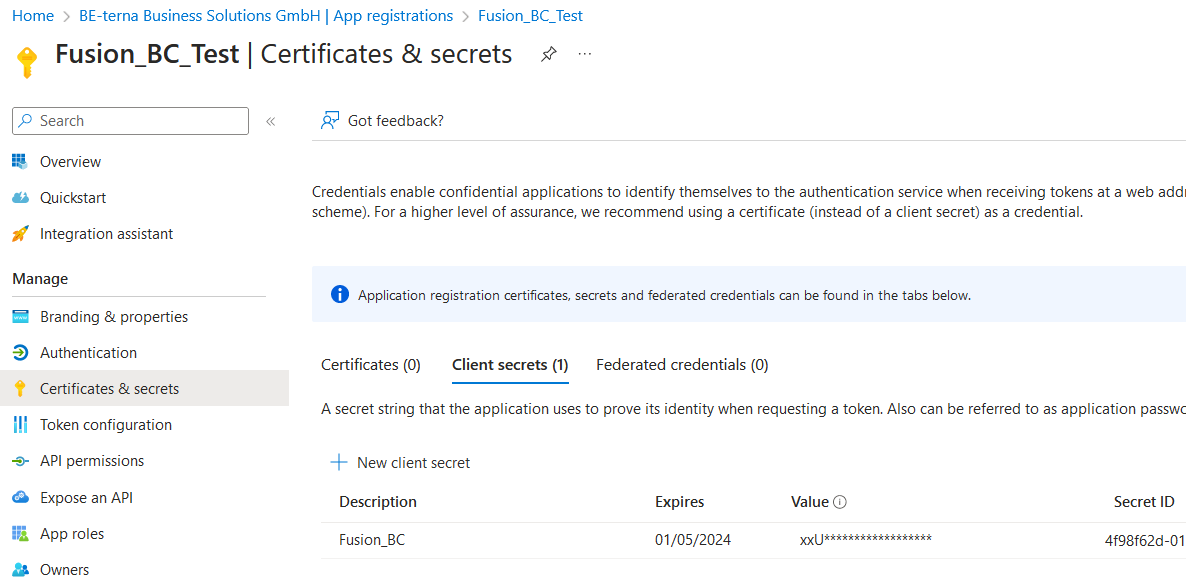

Erstellen eines Client-Secrets (App Secret)¶

- Klicken Sie im linken Menü unter 'Zertifikate & Geheimnisse' auf 'Neues Client Secret'.

- Geben Sie eine Beschreibung für das Sercret ein und wählen Sie eine Ablaufzeit (z. B. 1 Jahr) aus.

- Klicken Sie auf 'Hinzufügen'.

Attention

Kopieren und speichern Sie sich das generierte Client Secret, da es nicht mehr sichtbar sein wird.

Verbinden des Reactor Clients¶

Nachdem Sie die Azure-App-Registrierung erstellt haben, richten Sie Ihren Reactor Client wie folgt ein:

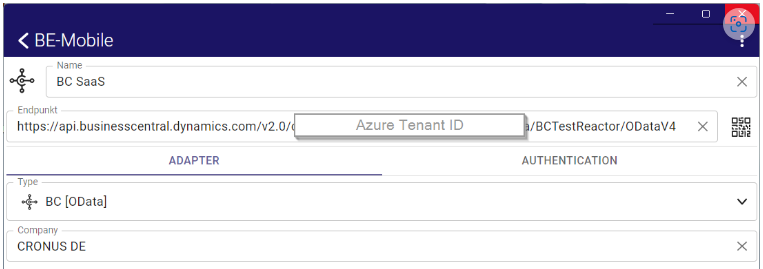

Adapter¶

- Geben Sie Ihrem Endpunkt einen Namen.

-

Richten Sie die URL des Endpunkts ein. Verwenden Sie dieses Format

https://api.businesscentral.dynamics.com/v2.0/[Azure Tenant ID]/[Environment Name]/ODataV4 -

Setzen Sie den Typ auf 'BC [OData]' und geben Sie Ihren Mandanten ein.

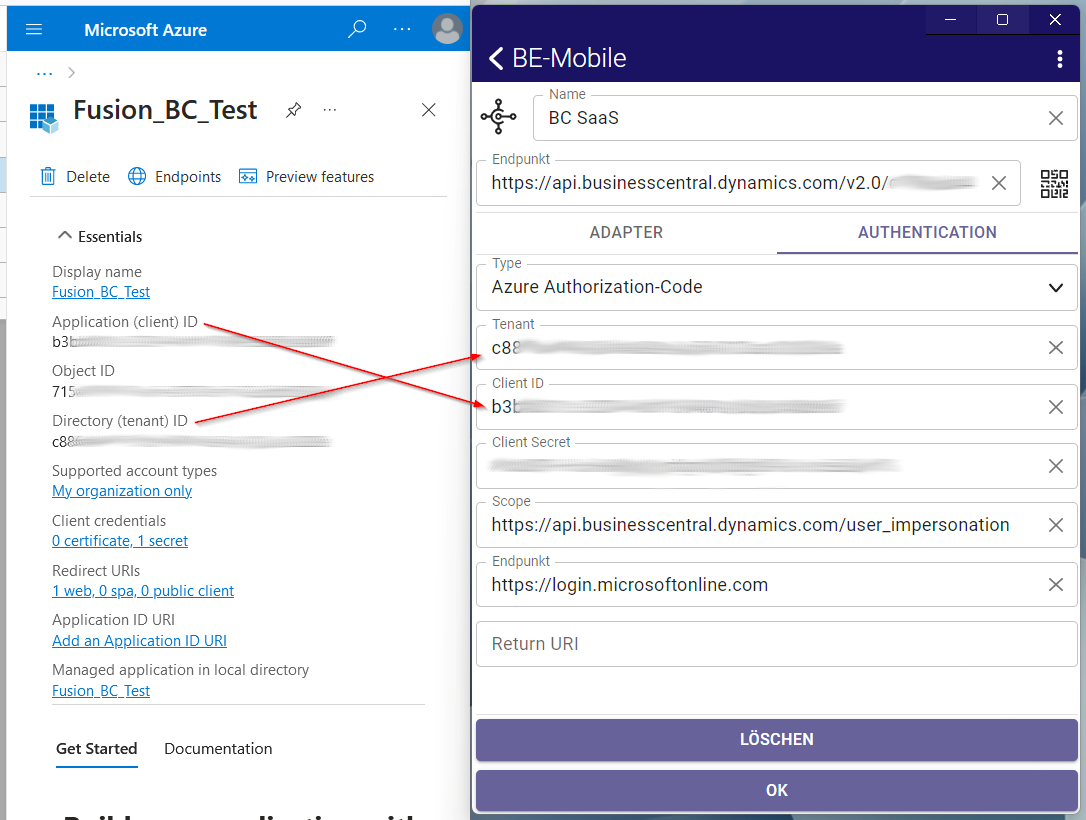

Authentifizierung¶

Für die nächsten Schritte verwenden Sie die Informationen im Abschnitt 'Übersicht' im linken Menü und Ihr Client Secret.

- Stellen Sie die Authentifizierungsmethode auf 'Azure-Autorisierungscode' ein.

- Geben Sie die Werte für Mandant, Client-ID, Client Secret und Endpunkt ein.

- Der Scope muss 'https://api.businesscentral.dynamics.com/user_impersonation' sein.

Das war's! Sie haben erfolgreich eine Azure-App-Registrierung erstellt. Ihre Anwendung kann sich jetzt sicher authentifizieren und mit Ihrem Dienst interagieren.